2022.08.08 通販支援

セキュリティ強化でカゴ落ち改善!経産省×セキュリティ連盟対談

昨今、ECサイトへのサイバー攻撃が増加しクレジットカード情報が漏洩する事案が相次いでいる。当「通販通信ECMO」でも2022年上半期に個別のセキュリティ事故に関するニュースを7件扱っており、最大で万単位という情報流出が3つ、有名企業による事故情報も扱った。こうした事案が発生した場合、業界全体でサイバー攻撃に対抗する目的からスピード感を持って情報を共有・公表することが求められるが、実態としては後手に回りがちなのが現実だ。こうした状況を踏まえ、EC事業者が今すぐ取り組むべきセキュリティ対策や考え方とは何か、経済産業省の商務情報政策局 商務・サービスグループ商取引監督課の刀禰正樹課長、同局サイバーセキュリティ課の奥田修司課長、そして任意団体であるセキュリティ連盟の渡辺洋司氏に語り合ってもらった。

経済産業省が考えるEC事業者に必要なセキュリティ対策

ーー経産省では今年6月2日に『クレジットカードシステムのセキュリティ対策のさらなる強化に向けた方向性(クレジット・セキュリティ対策ビジョン2025)』を公表しました。こちらのリリース背景についてお聞かせ下さい。

経済産業省 商務情報政策局 商務・サービスグループ商取引監督課長 刀禰正樹課長(以下、刀禰):公表した背景としては、2021年にクレジットカード不正利用の被害額が330億円と過去最悪で、極めて深刻な事態にあるという認識からです。

他方で、キャッシュレスの推進ということも大事になっており、経産省では2025年に向けて国内のキャッシュレス比率を4割に引き上げていこうという目標も掲げています。

決済サービスの拡大を推進していく中で、クレジットカード不正利用の被害をなるべく少なくしていき、安心安全なクレジットカードの利用環境を整えていくという観点から大きな方向性を示しました。

ーーそうした中、ECサイト事業者においてクレジットカードの情報漏洩対策が必要な背景についてお聞かせ下さい。

セキュリティ連盟 渡辺洋司氏(以下、渡辺):誰もが手軽にECサイトを持てるようになり、ECサイトが増える一方でセキュリティ対策が後手になっていることが多いのが現状です。

ECサイトはキャッシュレス決済・クレジットカード決済が主要な決済手段になっている状況で、クレジットカードに関わるインシデントが起きた場合は事業の継続性に問題が起きます。

例えば、クレジットカード売上比率が高い事業者ですと、クレジットカード関連でインシデントが生じてしまった場合、その改善の目途が立つまで決済手段としてのクレジットカードが使えなくなり、機会損失などから売上が大きく減少してしまうというケースがあります。

事業の継続性そのものにクリティカルな影響があるという点で、ECサイト事業者やクレジットカード事業者それぞれに対策が重要になってきているかと思います。

ーーECサイト事業者を対象とした場合に、クレジットカードの情報漏洩における課題と対応策などをお聞かせ下さい。

(写真:経済産業省 商務情報政策局 商務・サービスグループ 商取引監督課長 刀禰正樹 氏)

刀禰:基本的に課題は大きく2つあると思います。1つはECサイト事業者そのものがサイバー攻撃を受ける対象になっていること。もう1つはECサイトを通じて、なりすましやクレジットカードの不正利用などが行われていることです。

サイバー攻撃自体は大変急増しており、ECサイト事業者も狙われています。サイバー攻撃は弱い所を狙いに行くので、どうしても中小規模の事業者のECサイトがサイバー攻撃にさらされるということが多くなっています。

対応策としては、やはりECサイトそのものの脆弱性をしっかりと自分たちで検証して、対策を講じることが大事になってくると思います。

例えば、現在はオープンソースを使って簡単にECサイトを立ち上げることができます。ただ作ったままで放置してしまい、その後のソフトウェアのアップデートなどが出来ていないということがあります。結果的に古いバージョンのままでいることが脆弱性となり、情報漏洩に繋がるということも出ています。

それから、もう1つの「不正利用されないようにしていくこと」も大事な話になってきます。なりすまし決済防止ということです。

こちらについては様々な所からクレジットカード情報が漏洩し、また、闇サイトを通じてその情報が売買されている状況があります。こういった不正に取得したカード情報を使ってECサイトで商品・サービスを購入しようとする、なりすまし決済が増えています。

大事なポイントは本人認証の強固さになります。カード情報は4情報(カード番号・氏名・有効期限・セキュリティコード)が揃っていれば決済が出来ますが、逆に言うとそれらの情報を知っていれば他人であっても簡単に決済が出来てしまうということです。

現在では4情報に+αの情報を付け加えて、多要素で決済の認証をしていくことが大事な取り組みになっています。足元では、国際的なブランドが推奨する『EMV 3-Dセキュア(※)』という国際認証のセキュリティ基準の導入が進められています。

※編集部注:EMV 3-Dセキュアとは?3-Dセキュアは、加盟店、カード発行金融機関、および必要に応じて個人顧客との間でのデータ交換を可能とし、取引がアカウントの正当な所有者によって行われていることを検証できるようにするもの。EMV 3-Dセキュアは、3-Dセキュアのバージョンアップ版でワンタイムパスワード(メールアドレスやショートメッセージなどを使用)生体認証(指紋、音声、瞳 など)を用いて本人認証を行うなど、不正決済を防ぐもの。

カゴ落ちリスク改善が見込めるセキュリティ対策とは?

ーー『EMV 3-Dセキュア』導入のメリットに「カゴ落ち」のリスク改善が見込まれるとも聞きます。

刀禰:まず『EMV 3-Dセキュア』は最新のバージョンであり、これまでの『3-Dセキュア』とは「カード情報 + α」で認証する点に違いがあります。

旧来の『3-Dセキュア』は予め利用者が設定した固定パスワードを使うことがベースでした。ただ、予め設定しておいたパスワードそれ自体が盗まれてしまうと不正利用されてしまうリスクがあります。

一方『EMV 3-Dセキュア』においては、いわゆるワンタイムパスワードを使います。今後は生体認証、指紋の認証などスマートフォンを使うことを考えています。

ただ、それだけであればセキュリティ対策は強化されますが、消費者には手間が掛かります。手間が掛かるということは、EC事業者が懸念する「カゴ落ち」リスクの心配も有るかと思います。

そういった中で、国際ブランドが推奨する『EMV 3-Dセキュア』において重視していることが「リスクベースでの認証」です。

つまり、全ての決済について複雑な多要素認証を導入していく訳ではなく、リスクが高そうな取引、例えば金額が高額であるとか、国外での決済であるとか、そういった所でのみ多要素認証で本人確認を徹底していくのが特徴です。

これにより「セキュリティ強化」と「カゴ落ち」リスク対策という所は正に両立していけると思っております。

ーーEC事業者に導入に関する決定権は有るのでしょうか?

刀禰:むしろ、ECサイト事業者における導入の意思決定が必要で、基本的にはカード会社を中心としたアクワイアラが、ECサイト事業者に対して『EMV 3-Dセキュア』を導入して下さいとお願いしていきます。

今後、場合によっては『EMV 3-Dセキュア』の導入が出来ない場合、カード決済のメンバーシップには入れなくなるという可能性も有ります。消費者の立場からすると『EMV 3-Dセキュア』が導入されていることがECサイトへの信頼感に繋がる部分も有るので、短期的な対応コストだけで考えないようにして頂ければと思っております。

ーーECサイトの脆弱性をついた不正アクセスなども増加しています。

(写真:セキュリティ連盟 渡辺洋司 氏)

渡辺:ECサイトは常日頃から最も攻撃者の目につきやすい場所となっているので、サイバー攻撃にさらされやすいです。

ECサイトの構築は「なるべく早く立ち上げるのがゴール」となりがちですので、継続的にメンテナンスをしていく体制や運用フローが見落とされがちです。攻撃者もそういったバージョン管理が出来ていない古いサイトなどを狙って攻撃を行うため、ECサイトへのサイバー攻撃自体は色々な所で起きています。

一方で、ECサイト事業者もセキュリティ自体の重要性を理解しながらも、そこまでバージョンアップし続ける体制を維持するコストを掛け切れない、という経営判断もあると感じています。

経済産業省 商務情報政策局 サイバーセキュリティ課 奥田修司課長(以下、奥田):我々も被害報告を受けることが多いのですが、その中でもECサイトの攻撃被害は多く、色々なパターンがあります。

最初にECサイトを構築してからアップデートを全く行っていない事業者もいれば、保守を含めて契約もしていたのに被害が出たというパターンもあります。

やはり脆弱性の有る事業者が攻撃を受けるケースが多いので、そういった所もきちんと対応可能な体制にしないといけないですね。

技術的に言うと脆弱性情報は公開されているので、それを見てパッチを当てるなり対策を講じれば良いのですが、それが出来ていない現状をどういう風に改善するかが課題です。

現在、経産省ではサイバー攻撃にあった企業の内で50社それぞれからお話を聞き状況をまとめています。また、ECサイト構築プラットフォーマーを含めたECサイトを運営されている企業の50社それぞれにも脆弱性診断をさせて頂き、どういう風に脆弱性が残っているのか、なぜ気付けていなかったのかを調査した上で、どう対策をしていくべきかをECサイトの制作・運営のガイドラインとして年度内にまとめていきたいと思っています。そういったガイドラインを参考にしてもらいながら、よりセキュアなECサイトの運営を事業者の皆様にして頂けたらと思います。

本来は、事業会社がやられている脆弱性診断を定期的に受けられるのが大事ですが、今回の調査・実験として脆弱性診断をやることで、どんな結果が見えてくるのか明らかにしていけたらと思います。

渡辺:脆弱性診断はクローズドな環境でやられているので、それが明るみに出ると、改めて「そういう対策が重要なのだな」という所に目が行くと思うので、そのレポートが非常に待ち遠しいですね。

刀禰:このECサイトの脆弱性問題は軽視出来ないと思っております。

実はECサイトにおいては「クレジットカード情報の非保持化対策」というのをセキュリティ対策の重要な柱として伝統的にやってきました。

カード情報を持っていると狙われてしまうので、非保持化で基本的にはECサイト側がカード情報を保存しないような形とし、あくまでスルー(通過)するだけのシステムを導入する。これは決済代行業者に間に入ってもらって、カード会社にそういった決済情報をバイパスしてもらうとか、カード会社に直接繋げるような形にするような決済の形としてきました。この非保持化という対策はそれなりの効果を上げてきたと思います。

ところが、最近は非保持化の限界も出てきています。例えばECサイト上での会員様とのQ&Aのやりとりの中でECサイトが改竄されるサイバー攻撃が仕掛けられ、そこから決済情報が流れていく所に穴を開けて、情報を抜き取る様な手口も出て来ています。

非保持化は大事ですが、これだけではECサイト事業者のセキュリティ対策は十分ではありません。やはりECサイトの脆弱性そのものも点検していく必要があります。

全てがサイバー攻撃の入り口になっているので、脆弱性診断をちゃんとやって貰うとか、それを踏まえたガイドラインに準拠した対策を講じるとか、そういった対策を今後もやって貰うことが大事です。

経済産業省とセキュリティ連盟が考える「情報共有の大切さ」

ーー『クレジット・セキュリティ対策ビジョン2025』の1つにある、クレジットカード被害情報の警察庁との連携に関して、お聞かせ下さい。

刀禰:まず、警察庁にサイバー警察局が2022年の4月に発足しました。クレジットカード決済の安心安全な環境を整えていくという観点からは、経産省としてもサイバー警察局との連携強化を図りたいと考えている所です。

この取り組みの1つとして、情報連携の強化が挙げられます。これは経産省とサイバー警察局との連携はもとより、各カード会社と各県警や警察署とのそれぞれの連携、官同士、民同士との連携をしっかりとしていきたいと思っています。

受けているサイバー攻撃情報、インシデント情報というものをなるべく速やかに共有していくことが大事なことだと思います。これまでは一定の情報を整理してから被害届を出して貰う流れでした。ただ、それをやっていると被害を受けてから被害届を出すまでに時間が掛かってしまうので、被害を受けた段階でなるべく速報する為にどういう形でやっていくのが良いか、サイバー警察局と整理をしている所です。そういった整理を、出来れば年内に完了させ、その上でそういった情報をカード会社や加盟店、警察との情報連携に繋げていければということを検討しています。

最近は大規模の情報漏洩事件の公表が遅いとインターネット上で批判の声が高まっており、消費者の目は厳しくなっています。昔はやはり数ヶ月、場合によっては半年しっかり検証した上で情報を出していくことがありましたが、今では「何でもっと早く知らせてくれなかったのか」などと言われます。

被害届を出していくことはそれなりの情報整理が必要なので、これまで通りの時間を掛けてやっていくにしても、まずは攻撃を受けたと第一報を入れるなどの情報を出来る限り早く共有をしたほうが良いのではないかと思っています。

どういう情報を共有すれば良いのか、かえって混乱させる様な情報共有の仕方であれば、結果的に警察の捜査にとっても有効ではないので、それよりはサイバー警察局側として望ましい情報の共有の仕方をお互い整理して整えていくことが大事かと思います。

(写真:経済産業省 商務情報政策局 サイバーセキュリティ課長 奥田修司 氏)

奥田:正にどういう情報をどの位のスピード感で誰に共有していく必要があるのかという所は、明確に定義され示されたものはないかと思っております。

結果として、企業の中でもセキュリティチームとコンプライアンスチームとがこの情報を共有すべきか、公表すべきかどうかを話し合っている間に時間が経ってしまうことも実際に起きています。

そういった所をきちんと整理していく必要があるということで内閣サイバーセキュリティセンター(NISC)、警察庁、総務省、経済産業省で『サイバー攻撃被害に係る情報共有・公表ガイダンス』を作ろうと検討会を動かし始めています。

まず、共有と公表には違いがあって「共有」は専門機関や行政・警察に報告して関係機関で対策を講じるということ。「公表」は広く世の中の皆さんに見て頂く形になるので、そこの違いがあります。

その上で共有をするという場合でも、どんな情報が漏洩した可能性があるか、どういうルートで攻撃されたのかをフォレンジックして、全て明らかにしているとどうしても時間が掛かります。

そうすると報告されたときに、その情報はどこかで既に一部公開されていたり、公表することに意味合い感が薄れてしまったりします。

例えば、攻撃元のIPがどうだとか、どういうマルウェアが使われているか、そういう技術的な情報を早めに共有して頂くことで、共有する企業にとっては実態解明のサポートになるような情報をフィードバックして貰えるということがあると思います。

他の企業にとってみれば、こういう攻撃が行われているなどが早く伝わり、近しい業界の中で注意喚起をしていくきっかけを作れたりします。やはり必要な情報を早めに共有していくことが大事だと思っています。

その辺りを整理しながらガイダンスという形で皆様にお示し出来ればと思っていますが、これも年度内位には公表可能かと思います。

ーー今年6月には企業がサイバーセキュリティ経営ガイドラインに基づいて組織体制を構築し、必要な人材を確保するためのポイントをまとめた経産省の『サイバーセキュリティ体制構築・人材確保の手引』も第2.0版としてアップデートされました。

奥田:これまでその手引の中で色々な取り組むべきポイントをまとめていましたが、ステップごとに人材獲得や体制構築をどうやっていったらいいか、といったものをまとめ直しました。

結局、セキュリティは人だったり体制だったりが大きいので、企業の中でどうやって人材を獲得したり育成をしたり、体制を組んでいくかが大きな要素になります。

1つのポイントとして「プラス・セキュリティ」というキーワードを使い紹介しています。一部のセキュリティ専門職員だけが取り組むのが「セキュリティ」ではなくて、営業の人や経営企画の人が新しいビジネスをするときなどに、セキュリティのことに気を遣いながら仕事をしていくことで企業全体としてのセキュリティレベルを上げていこう、というものです。

新しい人をそこに配置するというよりは、それぞれの仕事をやっている人たちにどういうセキュリティの要素をちゃんと取り込むかが必要なのかを企業の中で考えていくことが重要なのでは、ということを指摘させて頂いております。

また、その手引きの上位のガイドラインとして、DL数が10万件を超える『サイバーセキュリティ経営ガイドライン』を出しており、経営者がリーダーシップを持ってサイバーセキュリティに取り組んで欲しいということを最初に記載しております。

やはり方針を決め、体制を作り、人材を含めて資源を確保していくには経営層がしっかりと方針を定めてやっていくことからスタートになりますので、そこは是非しっかりとやって欲しいということを経済産業省としては言い続けています。

渡辺:攻撃者観点で言うとサイバー攻撃は安価に行いたいというのがあり、自分が持っている手段をそのまま適用可能な所から攻撃していくというのが最もコストの低い状態になっています。どこかで攻撃されたもの、被害があったものは別の所でも起きる可能性が非常に高く、そういった意味では情報共有というのは非常に有効になってきます。

数カ月のスパンで出て来た情報というのも既に別の会社でも被害が起きている可能性が高いですので、出来るだけ手段とか、どういった所から入って来たのか、どういう脆弱性があったのかなどについては早めに共有されることで、被害の拡大を抑えることが出来るかと思います。非常に素晴らしい取り組みだと思います。

また、ガイダンスの中で何をどう報告するのかという点は、これまで決まっていなかった部分があり「これを揃えておくようにして下さい」という目安になることで、情報を絞ってレポートを上げることができ、時間の効率化に役立てるのかと思います。非常にスピード感を持った情報の共有・連携、それを基にした類似攻撃への対策が進むのではないかと期待しています。

ーーセキュリティ連盟としても「情報共有の大切さ」を啓発しているかと思いますが如何でしょうか?

渡辺:現在、セキュリティ連盟では「サイバー攻撃の被害情報を生々しく共有していく」という点に力を入れています。これは「血の通っていない成形された情報」ではなく「リアルな情報」こそが活きると考えているからです。

同業他社は仮に商売敵ではあってもサイバー攻撃対策においては結束すべき仲間だと思っています。なぜならば、同業他社がサイバー攻撃を受けるということは自社においてもサイバー攻撃を受ける可能性があることと同義であり、その逆も然りだからです。

また、サイバー攻撃自体は実態があるものではなく、また巧妙化・複雑化し続けるサイバー攻撃の実際の手口自体は、実際にサイバー攻撃を受けた企業にしか分からない部分も有り、常に情報をアップデートしていくことが大切だと思っています。

さらに言えば「サイバー攻撃被害慣れ」している企業もそうそう存在しないことから、実際にサイバー攻撃を受けた際の意思決定の紆余曲折などが生々しく共有されることは、他の企業にとって「疑似体験」を促すこととなり、その対策を考えたり、属する業界全体の底上げに寄与するものと考えております。

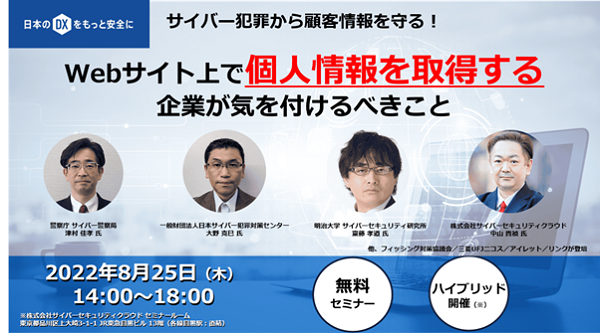

そういった背景から業界・業種などの切り口で「サイバー攻撃の被害情報を生々しく共有していく」イベントを定期的に開催しています。直近では2022年8月25日に警察庁、三菱UFJニコスなどを招いて、ECサイト事業者を対象にサイバーセキュリティを網羅的に知ることが出来るセミナーを開催予定です。

無料で参加可能となりますので、ご興味がございましたら、是非ともお越し下さい。

・日時:2022年8月25日(木)14:00〜18:00

・タイトル:サイバー犯罪から顧客情報を守る!Webサイト上で顧客情報を取得する企業が気を付けるべきこと

・会場:株式会社サイバーセキュリティクラウド セミナールーム

(東京都品川区上大崎3-1-1 JR東急目黒ビル 13階 / 各線目黒駅:直結)

・定員:20名 + オンライン配信:zoom(ハイブリッド開催)

・登壇者

> 警察庁 サイバー警察局

> 一般財団法人日本サイバー犯罪対策センター

> フィッシング対策協議会

> 明治大学 サイバーセキュリティ研究所

> 三菱UFJニコス株式会社

> アイレット株式会社

> 株式会社リンク

> 株式会社サイバーセキュリティクラウド

・参加費:無料

・参加対象者

> Webサイト上で個人情報を取得する事業者

> ECサイト運営事業者

> 経営者・情報システム担当者

> サイバーセキュリティ対策を網羅的に学びたい方

> サイバー攻撃の実態を知り具体的な対策方法を知りたい方

※「資料掲載企業アカウント」の会員情報では「通販通信ECMO会員」としてログイン出来ません。

資料DLランキング

-

1

機能性表示食品の基礎と落とし穴

-

2

オリジナル商品 Webデザインシミュレーター 『i-DESIGNER』

-

3

【生成AI×EC】EC運営でのAI活用方法

-

4

【AIタッガー】SEO×GEO AI検索時代の“見つかる力”を最大化

-

5

クロスセルを促進して顧客単価を向上!レコメンドサービス

ニュースランキング

-

1

【2月10日16時更新:物流配送状況】日本郵便/ヤマト運輸/佐川急便/西濃運輸/福山通運

-

2

「CBN」を指定薬物に、2月中旬に公布の予定…「販売」「使用」などは薬機法違反

-

3

東京ポイントの交換先に「PayPayポイント」「WAON POINT」を追加

-

4

メルカリ2Q、マーケットプレイス取引総額 前年同期比8.3%増の5994億円

-

5

dinos、芸人・歌手の石川晟也さんとコラボ第2弾…「母の日」キャンペーン実施