2018.01.11 調査・統計

17年サイバー犯罪、人・プロセスの脆弱性による被害が拡大

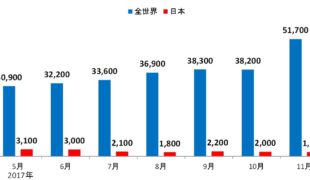

トレンドマイクロ(株)が10日発表した「2017年国内サイバー犯罪動向」によると、17年はシステムの脆弱性に加えて、リスク認識や業務・システムの運用プロセスの隙間となる“人”や“プロセス”の脆弱性を要因とした被害が多かったことが確認された。

同調査は、同社が17年に日本国内を中心に観測されたサイバー攻撃の傾向を独自の統計データを元に分析したもの。

この続きは、通販通信ECMO会員の方のみお読みいただけます。(登録無料)

※「資料掲載企業アカウント」の会員情報では「通販通信ECMO会員」としてログイン出来ません。

資料DLランキング

-

1

【2024年最新版!】ECモールセール予測カレンダー

-

2

【完全解説】共通項から読み解く、売れるECと売れないECの決定的な違い

-

3

【通販消費者調査】消費者の65%「ヤマトに届けて貰いたい」…佐川も好スコア?

-

4

EC利用に関する 口コミ・レビュー実態調査

-

5

転売対策-虎の巻-【6社の対策事例あり!】

ニュースランキング

-

1

公取、米グーグルに独禁法の「確約手続き」適用…ヤフーへの技術提供を制限

-

2

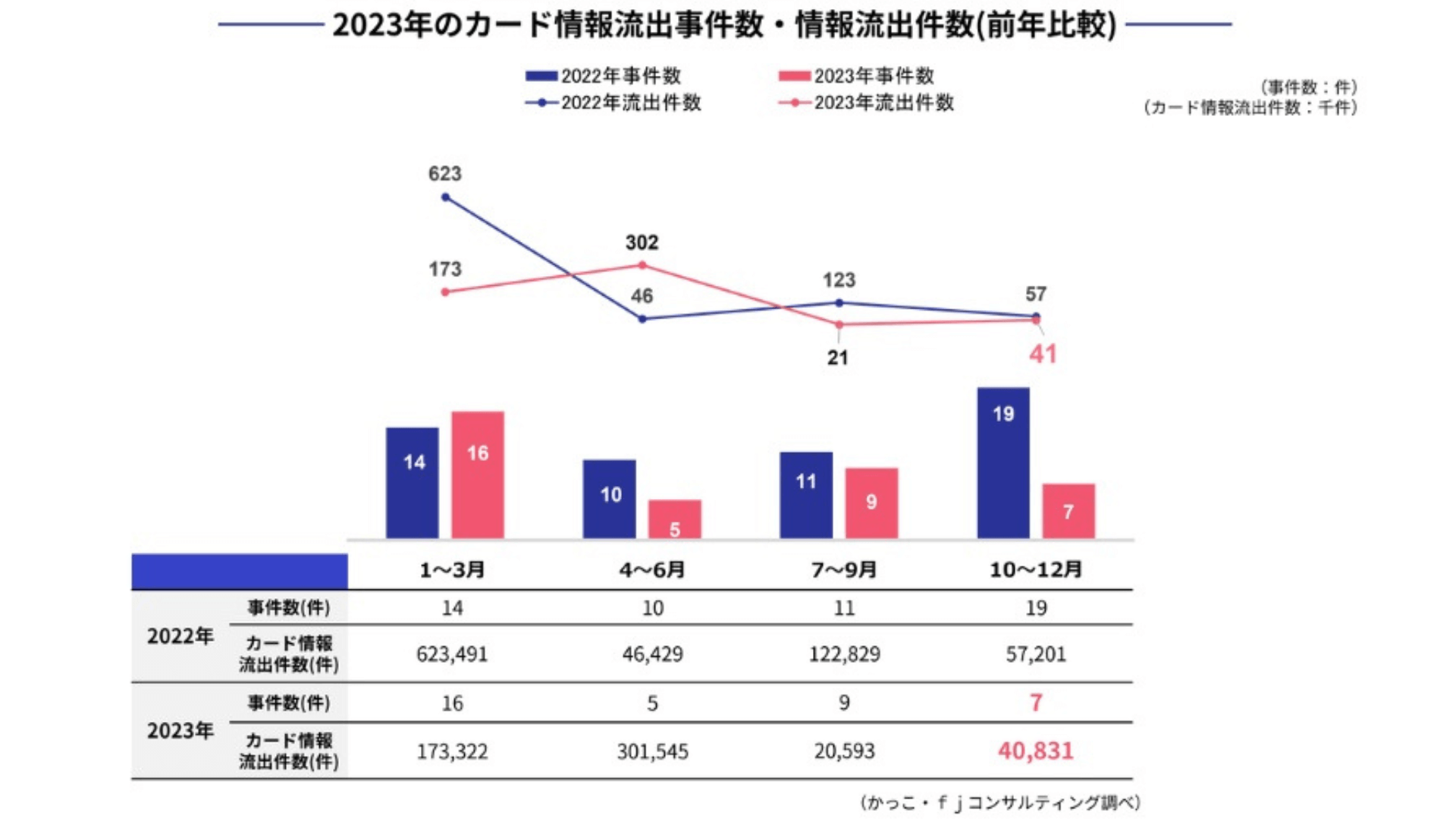

2023年10~12月にカード情報流出事件が7件発生…カード情報流出は約4万件

-

3

「リワードポイント」「楽天ポイント」の相互交換が可能に

-

4

ジャパネットのグループ会社、スター・チャンネルの全株式取得

-

5

日本版「製品安全誓約」 3月に12件の出品を削除